Vortrag zum Thema Datenschutz und Datensicherheit

Datenschutz und Datensicherheit

Aufgrund der immer stärker werdenden digitalen Vernetzung müssen wir die Grundlagen für die Einhaltung des Datenschutzes beachten.

Martin Schmid, Geschäftsführer der Equitania Software GmbH, hat uns gestern einen tieferen Einblick zum Thema Datenschutz und Datensicherheit gegeben. Der Vortrag von Herrn Schmid in der Eugen- Munz- Stube im Seniorenzentrum St. Clara in Illingen statt. In einer netten Runde wurde Erfahrungswerte und offene Fragen gemeinsam erörtert und besprochen.

Hier noch einmal die Themen die Martin Schmid vorbereitet hat:

- Mobile Geräte (Einsatz von Schadsoftware auch auf mobilen Geräten)

- Identitätsdiebstahl/Pishing

- Datendiebstahl durch Social Engineering

- Digitale Erpressung

- Infizierung des Computers - auch Staatstrojaner

- Massenhafte Fernsteuerung von Computern (Botnetze)

- DSGVO &ePVO

Updaten, updaten, updaten...

Warum sind regelmäßige Updates so wichtig und warum ist ein Smartgerät, dass keine Updates mehr bekommt, ein Sicherheitsrisiko?

Viele denken ein neues Update für das Handy sei mit neuen Designs verbunden und hat keinen besonderen Sinn für das Gerät. Doch ist es so, dass regelmäßige Updates erscheinen um von den Entwicklern gefundene Sicherheitslücken zu schließen. Ein Bericht der t3n klärt über Smartphone hersteller und Tipps für mehr Sicherheit auf.

Bericht zum Thema Datensicherheit t3n.de

"BYOD" - Schon mal gehört? BYOD bedeutet Bring your own device. Bring your own device (BYOD) bezieht sich auf Mitarbeiter, die ihre eigenen Computergeräte - wie Smartphones, Laptops und Tablet-PCs - mitbringen, um mit ihnen zu arbeiten und sie zusätzlich oder anstelle von firmeneigenen Geräten zu verwenden. Die Häufigkeit von BYOD nimmt zu, da mittlerweile zunehmend alle eigenen Computer besitzen und sich mehr an eine bestimmte Art von Geräten oder ein bestimmtes mobiles Betriebssystem binden. BYOD kann ein Teil einer bestimmten Unternehmensrichtlinie werden, in der sich ein Unternehmen verpflichtet, persönliche mobile Geräte zu unterstützen.

Egal ob private Hard- und Software unterstützt werden; BYOD stellt ein Sicherheitsrisiko fürs Unternehmen dar, sobald die mobilen Geräte eine Verbindung mit dem Unternehmensnetzwerk herstellen oder auf Unternehmensdaten zugreifen.

Ein sicheres Passwort ist das A und O

Martin Schmid gibt hier gute Tipps für ein sicheres Passwort

- Je länger desto besser.

- Nutzen Sie alle verfügbaren Zeichen: Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen

- Keine Namen von Familienangehörigen und Haustieren

- Keine Tastaturenmuster wie QWERTZ oder 12345

- Regelmäßige Änderung der Passwörter

- Passwortmanager nutzen um sichere Passwörter zu generieren

2-Faktoren-Authentifikation

Die Zwei-Faktor-Authentifizierung, ist ein Sicherheitsprozess, bei dem der Benutzer zwei verschiedene Authentifizierungsfaktoren zur Verfügung stellt, um sich selbst zu verifizieren und sowohl die Anmeldeinformationen des Benutzers als auch die Ressourcen, auf die der Benutzer zugreifen kann, besser zu schützen.

Die Zwei-Faktor-Authentifizierung bietet eine höhere Sicherheit als Authentifizierungsmethoden, die von der Einzelfaktor-Authentifizierung abhängen, bei der der Benutzer nur einen Faktor angibt - typischerweise ein Passwort. Zwei-Faktor-Authentifizierungsmethoden basieren darauf, dass Benutzer sowohl ein Passwort als auch einen zweiten Faktor angeben, in der Regel entweder einen Sicherheitstoken oder einen biometrischen Faktor wie einen Fingerabdruck oder Gesichtsscan.

Social Engineering

Social Engineering ist ein Angriffsvektor, der stark auf menschliche Interaktion angewiesen ist und oft darin besteht, Menschen zu manipulieren, um normale Sicherheitsverfahren und Best Practices zu brechen, um Zugang zu Systemen, Netzwerken oder physischen Standorten zu erhalten oder um finanzielle Vorteile zu erzielen.

Angreifer nutzen Social Engineering-Techniken, um ihre wahren Identitäten und Motive zu verbergen und sich als vertrauenswürdige Person oder Informationsquelle zu präsentieren. Ziel ist es, Benutzer zu beeinflussen, zu manipulieren oder zu täuschen, um privilegierte Informationen oder den Zugriff innerhalb eines Unternehmens aufzugeben. Viele Social-Engineering-Maßnahmen beruhen einfach auf der Bereitschaft der Menschen, hilfreich zu sein. Beispielsweise könnte der Angreifer vorgeben, ein Mitarbeiter zu sein, der ein dringendes Problem hat, das den Zugriff auf zusätzliche Netzwerkressourcen erfordert.

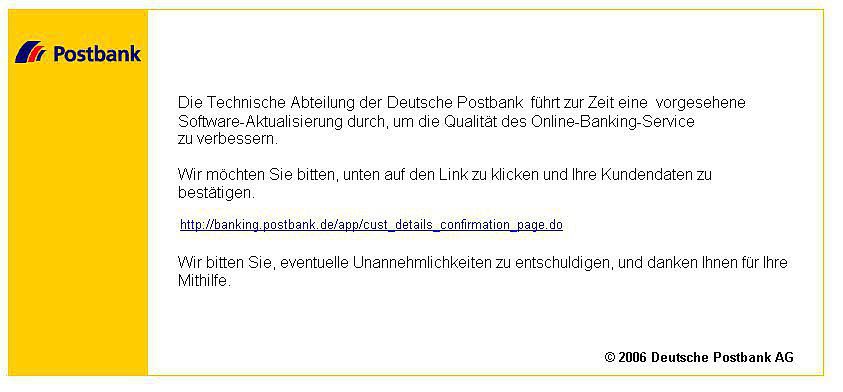

Phishing ist eine verbreitet Methode

Phishing ist, wenn eine böswillige Partei eine betrügerische E-Mail sendet, die als legitime E-Mail getarnt ist und oft vorgibt, von einer vertrauenswürdigen Quelle zu stammen. Die Nachricht soll den Empfänger dazu bringen, persönliche oder finanzielle Informationen weiterzugeben oder auf einen Link zu klicken, der Schadprogramme installiert.

Lesen Sie mehr wie Sie Phishing Angriffe erkennen könne und Beispiele von Phishing-Angriffen beim Bundesamt für Sicherheit in der Informationstechnik.

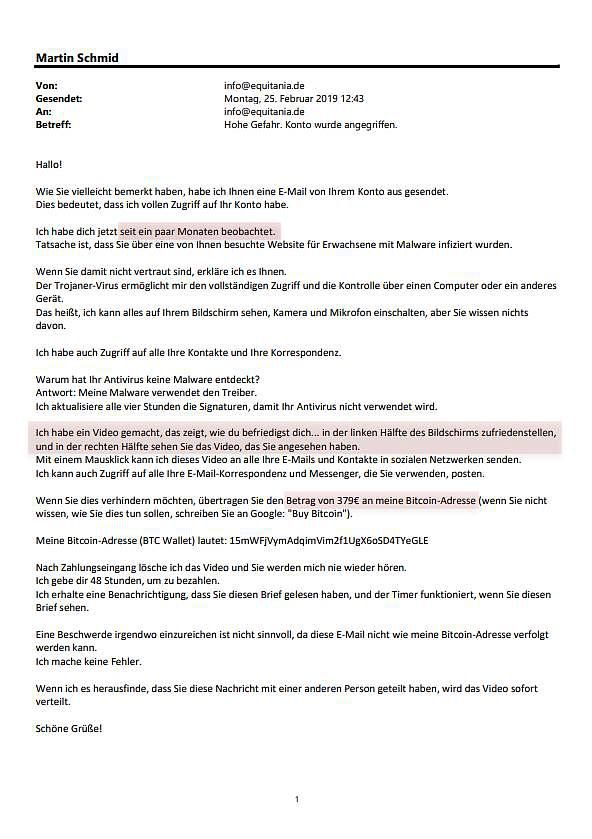

Digitale Erpressung

Digitale Erpressung hat sich zum erfolgreichsten kriminellen Geschäftsmodell in der aktuellen Zeit entwickelt, Es wird geschätzt, dass sie weiter wachsen wird, weil sie günstig, einfach zu realisieren ist und die Betroffenen ein Vielfaches zahlen.

Lesen Sie mehr zum Thema Digitale Erpressung und wie Sie sich davor schützen können.

Computerinfizierung auch durch Staatstrojaner

Der "Staatstrojaner" ist eine Malware-"Spionagesoftware", die entwickelt wurde, um auf mobilen Geräten, Tablets und PCs zu spionieren. Sein Design wurde von der Bundesregierung gefördert, um die Nutzerkommunikation abzufangen und alle Nachrichten, Chats, Anrufe, Videoaufzeichnungen, Fotos und andere private Daten zu verfolgen.

Botnetze - Massenhafte Fernsteuerung von Computern

Das Bundesamt für Sicherheit in der Informationstechnik hat hier einen sehr detailierten Artikel veröffentlich zum Thema Botnetze und wie sie funktionieren.

Im - Fachjargon ist mit Bot ein Programm gemeint, das ferngesteuert auf Ihrem PC arbeitet. Von Botnetzen spricht man dann, wenn sehr viele PCs – meist mehrere Tausend – per Fernsteuerung zusammengeschlossen und zu bestimmten Aktionen missbraucht werden. Auch mobile Geräte können Teil eines Botnetzes werden.

"Frag den Nerd"

Zu Beginn hat Martin Schmid Meldezettel mit Fragezeichen im Publikum verteilt, die auch oft zum Einsatz gekommen sind.

Gemeinsam haben die Teilnehmer Erfahrungswerte und Fragen besprochen.

Auch das Equitania-Team war dabei

Auch für das Team der Equitania Software GmbH war der Vortrag von Geschäftssführer Martin Schmid sehr interessant, denn gerade in der Softwarebranche ist Datenschutz und Datensicherheit ein Muss für jeden Mitarbeiter.

Weitere Infos zu Equitania.

Weitere Informationen zum Thema Datenschutz/Datensicherheit und aktuelle Themen finden Sie auf myodoo.de.